Trunking LAN

Trunking LAN

Di postingan saya kali

ini saya akan sedikit menjabarkan tentang trunking,kenapa

trunking? Trunking ini sangat penting

untuk membagi ip dengan cara memvirtualkan ip atau biasa disebut dengan virtual

lan.Artian virtual ini bukan aplikasi/software,trunking adalah salah satu fitur

yang ada pada switch yang berguna untuk membagi ip komputer yang terhubung pada

switch tersebut,yang berarti adalah meskipun semua komputer sama dalam satu

switch tetapi ada fitur yang membuat komputer itu tidak terhubung yaitu

trunking tadi,untuk lebih jelasnya baca sampe bawah ya =D.

Trunking

LAN

Dalam istilah komunikasi,

trunk atau trunking adalah konsep dimana sistem komunikasi dapat menyediakan

akses jaringan untuk banyak klien dengan berbagi satu set garis (peraturan)

atau frekuensi, bukan memberikannya secara individual. Dari pengertian di atas,

jika dihubungkan dengan konsep jaringan komputer, maka trunk dapat dikatakan

sebagai konsep pembagian akses antar jaringan

dengan menggunakan perangkat jaringan, yang dalam hal ini adalah switch

dan menggunakan suatu set peraturan yang ditetapkan dimana tidak sembarang

komponen dapat mengakses komponen lain dalam jaringan lain. Lebih simple-nya,

konsep trunk membatasi akses antara satu jaringan dengan jaringan lainnya.

Konsep

Trunking

Jika suatu port pada

switch di set ke switchport mode access, maka port tersebut hanya akan bisa

dilewati oleh 1 VLAN, yaitu VLAN yang di assign ke port tersebut karena tidak

mungkin satu port dengan mode access di assign ke lebih dari 1 VLAN. Jika

jumlah port pada switch sudah tidak mencukupi untuk jumlah PC, maka mau tidak

mau anda harus menambah switch baru untuk tambahan port. Lalu bagaimana jika

switch-switch yang akan anda hubungkan itu masing-masing berisi lebih dari 1

VLAN? sementara dengan port mode access hanya bisa membawa 1 VLAN? Nah, disini

lah anda membutuhkan Trunk.

Dalam VLAN trunking ada beberapa poin yang harus

diperhatikan :

1.Port mode

2.Trunk Encapsulation

3.Native VLAN

Switch

Port Mode

Mode access.

Port dengan mode ini hanya akan bisa membawa 1 VLAN.

Itulah mengapa mode ini biasanya hanya di set di port switch yang terhubung ke

Endpoint (PC, Server , dll). Port mode access bisa saja di gunakan untuk

menghubungkan switch ke switch lain jika port tersebut memang benar-benar hanya

digunakan untuk membawa 1 VLAN.

Mode Trunk.

Port switch pada mode trunk bisa untuk membawa banyak

VLAN. Port mode ini akan menjadi trunk jika port pada switch lawan di set ke

mode trunk atau Dynamic Trunking Protocol. Mode trunk akan membuat

port switch menjadi trunk port secara permanen dan akan memaksa port switch

lawan nya untuk membentuk trunk link.

Dynamic Trunking Protocol (DTP).

Untuk negosiasi pembentukan trunk port secara dinamis,

bisa menggunakan DTP (Dynamic Trunking Protocol) yang akan secara dinamik

mengirimkan atau hanya menerima DTP advertisement.DTP merupakan protokol Cisco

proprietary artinya protokol ini di kembangkan oleh Cisco dan hanya bisa

digunakan di switch Cisco.

Berikut adalah port mode pada DTP :

a. Mode

Dynamic Auto.

Ini

adalah mode default untuk port switch Cisco. Port mode ini bersifat passive

dalam negosiasi trunk, artinya port ini hanya akan memerima DTP advertisement

dari port switch lawannya.Port ini akan menjadi trunk hanya jika port switch

lawan nya adalah mode Trunk atau Dynamic Desirable.

b. Mode

Dynamic Desirable.

Mode

ini adalah kebalikan dari mode dynamic auto, jika pada dynamic auto bersifat

passive dalam negosiasi trunk, maka mode dynamic desirable adalah bersifat

active. Port mode ini akan secara aktif mengirimkan DTP advertisement ke port

switch lawannya.Port ini akan menjadi trunk port hanya jika port lawan nya

adalah dynamic auto, trunk, atau dynamic desirable itu sendiri.

Pada kenyataannya, menggunakan DTP untuk negosiasi

trunk port akan berdampak pada masalah network security karena jika ada switch

asing yang terkoneksi ke switch di jaringan internal anda maka switch asing

tersebut bisa membentuk trunk port dengan switch anda dan bisa mengakes semua

VLAN di jaringan anda, tentu hal ini akan menjadi masalah security. Untuk

mengatasi hal tersebut anda bisa nonaktifkan DTP secara total dengan

menggunakan Switchport Nonegotiate yang kompatibel dengan mode trunk dan mode

access.

Port nonegotiate ini akan mengabaikan DTP

advertisement, jadi untuk membentuk trunk di port ini maka interface pada

swtich lawan juga harus di set ke mode trunk secara manual.

Trunk

Encapsulation

Gambar di atas merupakan isi dari ethernet frame pada

ethernet switching (Layer 2) traffic.

Trunk beroperasi pada

layer 2 switching, sementara di ethernet frame tersebut tidak ada field untuk

VLAN. Jika ada traffic yang masuk ke sebuah switch dan akan dilewatkan ke trunk

port, lalu bagaimana switch ini mengetahui traffic tersebut milik VLAN

mana?sementara pada ethernet frame tidak field VLAN?

Maka dari itu di perlukan yang namanya trunk

encapsulation. Ada 2 trunk encapsulation yang digunakan di swtich Cisco yaitu

ISL (Cisco Propriatery) dan IEEE 802.1q (open standard). Trunk encapsulation

default pada switch Cisco adalah 802.1q. ISL hanya support di beberapa switch

Cisco dan ISL sudah sangat jarang digunakan lagi, oleh karena itu kita hanya

akan membahas 802.1q

Pada gambar di atas,

terlihat bahwa ethernet frame di modifikasi dengan menyisipkan field

"Tag" yang berisi VLAN ID. Anggap saja misalnya port pada switch di

set ke mode access untuk VLAN 10, maka semua packet yang datang dari PC yang

masuk ke port tersebut akan di tag dengan VLAN 10. Dari sini lah switch akan

tahu dari VLAN mana packet tersebut berasal.

- Pada access port, semua frame nya adalah untagged.

Artinya tidak akan ada penambahan VLAN tag pada ethernet frame jika masuk dan

keluar melalui port ini. Hal ini dikarenakan jika ethernet frame masuk dan

keluar melalui port di switch yang kedua-duanya adalah access port ,yang

pastinya kedua port tersebut di assign ke vlan yang sama, maka switch tidak

perlu tahu ethernet frame tersebut datang dari VLAN berapa. Dalam VLAN

trunking, hal ini dikenal sebagai untagged frames atau untagged VLAN.

- Pada trunk port, frame nya adalah tagged. Artinya

akan ada penambahan VLAN tag pada ethernet frame jika keluar melalui port ini.

Hal ini dikarenakan pada umumnya trunk port di switch terhubung ke perangkat

layer 3 (router, firewall, dll), yang dimana port pada router tersebut

menggunakan sub-interface yang berisi informasi tag vlan, jadi ethernet frame

yang keluar lewat trunk port di switch dan mengarah ke router akan di tag agar

router tahu traffic tersebut datang dari VLAN berapa. Dalam VLAN trunking, hal

ini dikenal sebagai tagged frames atau tagged VLAN.

Native

VLAN

Pada trunk port, memang semua traffic yang lewat

adalah tagged frames. Namun agar trunk port dapat beroperasi, harus ada 1 VLAN

yang digunakan untuk memproses untagged frames yang masuk ke trunk port. Nah,

untagged frames inilah yang merupakan untagged VLAN pada trunk port yang

disebut dengan Native VLAN.

Untagged frames ini biasanya berasal dari hub yang

dimana traffic nya tidak di tagged sebelum masuk ke trunk port di switch.

Begitu masuk ke trunk port, switch akan tag traffic tersebut sebagai native

VLAN.

Suatu trunk link hanya bisa mempunyai 1 native VLAN.

VLAN ID yang akan dijadikan native VLAN ini harus sama pada kedua port switch

yang akan membentuk trunk. Jika berbeda, maka untagged frames tidak akan bisa

di forward melewati trunk link

Langkah

Kerja

Langkah

kali ini sama masih menggunakan aplikasi cisco packet tracer,kalian juga bisa

bisa menggunakan GNS3 tapi saya masih sampai saat ini masih menggunakan

aplikasi cisco aplikasi tracer.Dalam trunking ini kita akan menggabungkan

antara segmentasi vlan dengan trunkingnya itu sendiri,kita akan membuat 5

segmen yang terdiri dari :

1.VLAN 10 = Siswa,terdiri dari 5 pc

2.VLAN 20 = Guru,terdiri dari 5 pc

3.VLAN 30 = Tatausaha,terdiri dari 5 pc

4.VLAN 40 = Kantin,terdiri dari 4 pc

5.VLAN 50 = Security,terdiri dari 3 pc

Jika kalian masih bingung cara membuat segmentasi lan

coba liat di postingan saya sebelumnya tentang Studi Kasus Segmentasi VLAN

- · Pertama buka aplikasi/software cisco packet tracer

|

| 1.1 |

- Kedua drag 1 switch dan pc sesuai jumlah vlan yang dibutuhkan.menurut segmentasi yang diatas kita membutuhkan 22 pc,switch yang digunakan jenis 2950-24 karenan memiliki 24 port,lakukan seperti topologi di bawah.

- · Ketiga hubungkan semua pc ke 1 switch diatas menggunakan kabel straight

|

| 1.3 |

- · Buatlah lagi topologi mau sama ataupun berbeda sama saja,saya membuatnya berbeda agar lebih hemat waktu

|

| 1.4 |

Saya membuat hanya beberapa pc saja untuk

perwakilan dari switch ke 2,lalu hubungkan kedua switch tsb menggunakan

kabel cross (port 24 ke port 24 lagi).

- · Konfigurasi lah ip pada seluruh komputer yang ada saya menggunakan 192.168.26.1 pada pc 1 di switch 1,ganti angka yang paling belakang dengan 2 di pc 2 dan begitu seterusnya.Lakukan hal yang sama pada pc 1 di switch 2 masih sama jaringan yaitu 26 (192.168.26.x) .

|

| 1.5 |

Sebelah kanan switch 2 sebelah kiri

switch 1,bebas untuk ip tapi jangan keluar dari ip class c,agar kalian tidak

bingung nanti nya.Jika kalian ingin menggunakan ip class yang lain browsing lah terlebih dahulu agar tidak salah pada subnet mask nya.

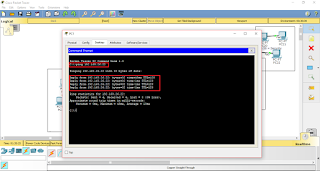

- · Lalu coba ping dari pc 1 di switch 1 atau pc lain bebas asal dari switch 1 ke pc di switch 2,saya akan mencoba ping dari pc 1 di switch 1 ke pc 1 di switch 2.

|

| 1.6 |

Rupanya berhasil yang ditandai dengan

“Reply” jika ‘Request Time Out” atau hal yang lain yang artinya gagal coba cek

lagi konfigurasi ip anda dan kabel yang anda gunakan.

- · Sekarang kita buat dulu VLAN nya,jika kalian masih bingung cara membuat vlan coba cek postingan sebelumynya tentang studi kasus VLAN.Saya hanya langsung menampilkan jadinya saja

- · Setelah itu langsung konfigurasi switchnya dengan mode trunk

|

| 1.7 |

Lakukan perintah yang sama pada switch 2

(SW2),lalu coba test ping

|

| 1.8 |

Jika pada konfigurasi vlan tanpa

trunk akan rto atau “Request Time Out” karena fungsi dari vlan adalah membatasi

jumlah ip yang masuk pada port atau switch.Nah fungsi lainnya pada trunk ini

menginjinkan ip yang lain untuk masuk contohnya seperti diatas dengan bukti

reply.

Sekian dari postigan saya kali ini

mohon maaf bila banyak kekurangan karena saya pun masih belajar

Referensi :

\