Studi Kasus Virtual Local Area Network ( VLAN ) 5 Segmentasi

Studi Kasus Virtual Local Area Network ( VLAN ) 5 Segmentasi

Dipostingan saya kali ini saya akan

menjelaskan dan mempraktekan segmentasi vlan,tetapi dengan 5 segmen menggunakan

software Cisco Packet Tracer sebenarnya ada software lain yaitu GNS3.Berhubung

saya sudah terlanjur memberi judul menggunakan software Cisco jadi saya akan

mempraktekannya di software tersebut.

Pengertian VLAN

Virtual LAN

atau disingkat VLAN merupakan sekelompok perangkat pada satu LAN atau lebih

yang di konfigurasikan ( menggunakan perangkat lunak pengelolaan ) sehingga

dapat berkomunikasi seperti halnya bila perangkat tersebut terhubung ke jalur

yang sama, padahal sebenarnya perangkat tersebut berada pada sejumlah segmen

LAN yang berbeda.

Prinsip utama sebuah LAN adalah, semua

device/perangkat yang berada pada satu LAN berarti berada pada satu broadcast domain.

Tanpa VLAN, sebuah switch akan menganggap semua interface (port)nya

berada pada satu broadcast domain; dengan kata lain, semua komputer yang

terhubung ke switch tersebut berada pada satu LAN yang sama.

Dengan VLAN, switch bisa meletakkan beberapa interface ke dalam satu broadcats

domain dan beberapa interface lain yang lain ke dalam broadcast domain lain

yang berbeda, sehingga tercipta multiple broadcast domain. Masing-masing

broadcast domain yang dibuat oleh switch inilah yang kita sebut VLAN.

ü Beberapa keuntungan penggunaan VLAN

antara lain:

1. Security ,keamanan data dari setiap divisi

dapat dibuat tersendiri, karena segmennya bisa dipisah secara logika. Lalu

lintas data dibatasi segmennya.

2. Cost Reduction,penghematan

dari penggunaan bandwidth yang ada dan dari upgrade perluasan network yang bisa

jadi mahal.

3. Higher Performance,pembagian

jaringan layer 2 ke dalam beberapa kelompok broadcast domain yang lebih kecil,

yang tentunya akan mengurangi lalu lintas packet yang tidak dibutuhkan dalam

jaringan.

4. Broadcast Storm

Mitigation,pembagian jaringan ke dalam VLAN-VLAN akan mengurangi

banyaknya device yang berpartisipasi dalam pembuatan broadcast storm. Hal ini

terjadinya karena adanya pembatasan broadcast domain.

5. Improved IT

Staff Efficiency,VLAN memudahkan manajemen jaringan karena pengguna

yang membutuhkan sumber daya yang dibutuhkan berbagi dalam segmen yang sama.

6. Simpler Project

or Application Management,VLAN

menggabungkan para pengguna jaringan dan peralatan jaringan untuk mendukung perusahaan

dan menangani permasalahan kondisi geografis.

Untuk memberi identitas sebuah VLAN digunakan

nomor identitas VLAN yang dinamakan VLAN ID. Digunakan untuk menandai VLAN yang

terkait. Dua range VLAN ID adalah:

Ø Normal

Range VLAN (1 – 1005)

· Digunakan untuk

jaringan skala kecil dan menengah.

· Nomor ID 1002

s.d. 1005 dicadangkan untuk Token Ring dan FDDI VLAN.

· ID 1, 1002 – 1005

secara default sudah ada dan tidak dapat dihilangkan.

· Konfigurasi

disimpan di dalam file database VLAN, yaitu vlan.dat. file ini disimpan

dalam memori flash milkik switch.

·

VLAN trunking

protocol (VTP), yang membantu manaejemn VLAN, nanti dipelajari di bab 4, hanya

dapat bekerja pada normal range VLAN dan menyimpannya dalam file database VLAN.

Ø Extended

Range VLANs (1006 – 4094)

· Memampukan para

service provider untuk memperluas infrastrukturnya kepada konsumen yang lebih

banyak. Dibutuhkan untuk perusahaan skala besar yang membutuhkan jumlah VLAN

lebih dari normal.

· Disimpan dalam

NVRAM (file running configuration).

Ø Switch catalys 2960 mendukung 255 normal range

dan extended range.

Ø Berikut ini diberikan beberapa

terminologi di dalam VLAN.

a. VLAN Data

VLAN Data adalah VLAN yang

dikonfigurasi hanya untuk membawa data-data yang digunakan oleh user.

Dipisahkan dengan lalu lintas data suara atau pun manajemen switch. Seringkali

disebut dengan VLAN pengguna, User VLAN.

b. VLAN Default

Semua port switch pada awalnya menjadi

anggota VLAN Default. VLAN Default untuk Switch Cisco adalah VLAN 1. VLAN 1

tidak dapat diberi nama dan tidak dapat dihapus.

c. Native VLAN

Native VLAN dikeluarkan untuk port trunking

802.1Q. port trunking 802.1Q mendukung lalu lintas jaringan yang datang dari

banyak VLAN (tagged traffic) sama baiknya dengan yang datang dari sebuah

VLAN (untagged traffic). Port trunking 802.1Q menempatkan untagged

traffic pada Native VLAN.

d. VLAN Manajemen

VLAN Manajemen adalah VLAN yang

dikonfigurasi untuk memanajemen switch. VLAN 1 akan bekerja sebagai Management

VLAN jika kita tidak mendefinisikan VLAN khusus sebagai VLAN Manajemen. Kita

dapat memberi IP address dan subnet mask pada VLAN Manajemen, sehingga switch

dapat dikelola melalui HTTP, Telnet, SSH, atau SNMP.

e. VLAN Voice

VLAN yang dapat mendukung Voice over

IP (VoIP). VLAN yang dikhusukan untuk komunikasi data suara.

Terdapat 3 tipe

VLAN dalam konfigurasi, yaitu:

1. Static VLAN,port switch

dikonfigurasi secara manual.

Konfigurasi:

SwUtama#config

Terminal

Enter configuration commands, one per

line. End with CNTL/Z.

SwUtama(config)#VLAN

10

SwUtama(config-vlan)#name

VLAN_Mahasiswa

SwUtama(config-vlan)#exit

SwUtama(config)#Interface

fastEthernet 0/2

SwUtama(config-if)#switchport

mode access

SwUtama(config-if)#switchport

access VLAN 10

2. Dynamic VLAN,Mode ini digunakan secara luas di

jaringan skala besar. Keanggotaan port Dynamic VLAN dibuat dengan menggunakan

server khusu yang disebut VLAN Membership Policy Server (VMPS). Dengan

menggunakan VMPS, kita dapat menandai port switch dengan VLAN? secara dinamis

berdasar pada MAC Address sumber yang terhubung dengan port.

3. Voice VLAN,port dikonfigurasi dalam mode voice

sehingga dapat mendukung IP phone yang terhubung.

Konfigurasi:

SwUtama(config)#VLAN

120

SwUtama(config-vlan)#name

VLAN_Voice

SwUtama(config-vlan)#exit

SwUtama(config)#Interface

fastEthernet 0/3

SwUtama(config-if)#switchport

voice VLAN 120

v VLAN Trunk Protocol ( VTP )

VLAN Trunk

Protocol (VTP) adalah protokol yang memberitahukan informasi tentang

vlan-vlan yang ada dari satu switch keswitch yang lainnya. VTP memudahkan

proses konfigurasi secara otomatis antar sesama switch.Bayangkan, jika sebuah

network memiliki puluhan switch yang saling terhubung. Setiap switchmenggunakan

minimal sebuah port yang ditempatkan pada satu VLAN. VTP bekerja pada layer 2.

Ada 3 mode VTP yang disediakan, yaitu:

# Server mode

# Client mode

#Transparent mode

Konfigurasi VLAN harus dilakukan pada switch server. Sementara switch-switch lain (client mode) akan menyesuaikan konfigurasinya secara otomatis dengan server.

VTP v2

VTP v2 tidak banyak berbeda dari VTP v1, perbedaan utama dari VTP v2 yaitu memperkenalkan dukungan vlan token ring.

Syarat agar fitur VTP berfungsi:

# Switch-switch harus memiliki VTP domain yang sama.

# Menggunakan trunk ISL atau 802.1.q.

# Jika konfigurasi dilakukan pada beberapa switch, maka switch-switch tersebut harus memiliki password yang sama.

Contoh Konfigurasi VTP :

# Server mode

# Client mode

#Transparent mode

Konfigurasi VLAN harus dilakukan pada switch server. Sementara switch-switch lain (client mode) akan menyesuaikan konfigurasinya secara otomatis dengan server.

VTP v2

VTP v2 tidak banyak berbeda dari VTP v1, perbedaan utama dari VTP v2 yaitu memperkenalkan dukungan vlan token ring.

Syarat agar fitur VTP berfungsi:

# Switch-switch harus memiliki VTP domain yang sama.

# Menggunakan trunk ISL atau 802.1.q.

# Jika konfigurasi dilakukan pada beberapa switch, maka switch-switch tersebut harus memiliki password yang sama.

Contoh Konfigurasi VTP :

Switch(config)#int fa0/1

Switch(config-if)#switchport mode trunk

v IEEE 802.1Q, atau VLAN

Tagging, adalah sebuah jaringan yang ditulis oleh standar IEEE 802.1 mengizinkan beberapa workgroup bridge jaringan untuk berbagi transparan

link jaringan fisik yang sama tanpa kebocoran informasi antara

jaringan. IEEE 802.1Q — along with its shortened form dot1q —

is commonly used to refer to the encapsulation protocol used to implement this

mechanism over Ethernet networks. IEEE 802.1Q - bersama dengan bentuk

singkatdot1q - biasanya digunakan untuk merujuk pada enkapsulasi

protokol yang digunakan untuk menerapkan mekanisme ini melalui Ethernet

jaringan.

IEEE 802.1Q mendefinisikan arti

dari sebuah Virtual LAN (VLAN) yang berkaitan dengan model konseptual tertentu

yang mendukung bridging pada lapisan MAC dan pohon 802.1Dspanning IEEE

protokol. IEEE 802.1Q mendefinisikan arti dari sebuahVirtual LAN (VLAN)

yang berkaitan dengan Model Konseptual Tertentu yang mendukung bridging pada

lapisan MAC dan ke 802.1D IEEEprotokol spanning tree. Protokol ini

memungkinkan untuk setiap VLAN untuk berkomunikasi dengan satu sama lain dengan

menggunakan sebuah switch dengan kemampuan lapisan-3, atau

router. Protokol ini memungkinkan untuk setiap VLAN untuk berkomunikasi

dengan satu sama lain dengan Menggunakan sebuah saklar dengan lapisan-3

kemampuan, atau router.

·

Trunking

VLAN dengan 802.1Q

Jika menggunakan vlan dalam jaringan yang mempunyai beberapa switch yang saling berhubungan antar VLAN, maka dibutuhkan VLAN trunk. Switch memerlukan cara untuk mengidentifikasi VLAN dari mana frame tersebut dikirim saat mengirim sebuah frame ke switch lain. VLAN trunking mengizinkan switch memberikan tagging setiap frame yang dikirim antar switch sehingga switch penerima mengetahui termasuk dari VLAN mana frame tersebut dikirim. Beberapa VLAN yang mempunyai lebih dari satu switch dapat didukung dengan adanya VLAN trunking.Ilustrasi:Misal, saat Switch1 menerima sebuah broadcast dari sebuah piranti didalam VLAN1, ia perlu meneruskan broadcast ke SwitchB. Sebelum mengirim frame, SwitchA menambahkan sebuah header kepada frame Ethernet aslinya; heder baru tersebut mengandung informasi VLAN didalamnya. Saat SwitchB menerima frame tersebut, ia mengetahui dari headernya bahwa frame tersebut berasal dari piranti pada VLAN1, maka SwitchB mengetahui bahwa ia seharusnya meneruskan broadcast frame hanya kepada port2 pada VLAN1 saja dari Switch tersebut.Switch yang mendukung dua VLAN trunking protokol yang berbeda, Inter-switch link (ISL) dan IEEE 802.1Q.Encapsulation: proses transmisi lalu lintas jaringan yang menggunakan satu protokol jaringan dengan mengemasnya ke dalam protokol jaringan lain.

Jika menggunakan vlan dalam jaringan yang mempunyai beberapa switch yang saling berhubungan antar VLAN, maka dibutuhkan VLAN trunk. Switch memerlukan cara untuk mengidentifikasi VLAN dari mana frame tersebut dikirim saat mengirim sebuah frame ke switch lain. VLAN trunking mengizinkan switch memberikan tagging setiap frame yang dikirim antar switch sehingga switch penerima mengetahui termasuk dari VLAN mana frame tersebut dikirim. Beberapa VLAN yang mempunyai lebih dari satu switch dapat didukung dengan adanya VLAN trunking.Ilustrasi:Misal, saat Switch1 menerima sebuah broadcast dari sebuah piranti didalam VLAN1, ia perlu meneruskan broadcast ke SwitchB. Sebelum mengirim frame, SwitchA menambahkan sebuah header kepada frame Ethernet aslinya; heder baru tersebut mengandung informasi VLAN didalamnya. Saat SwitchB menerima frame tersebut, ia mengetahui dari headernya bahwa frame tersebut berasal dari piranti pada VLAN1, maka SwitchB mengetahui bahwa ia seharusnya meneruskan broadcast frame hanya kepada port2 pada VLAN1 saja dari Switch tersebut.Switch yang mendukung dua VLAN trunking protokol yang berbeda, Inter-switch link (ISL) dan IEEE 802.1Q.Encapsulation: proses transmisi lalu lintas jaringan yang menggunakan satu protokol jaringan dengan mengemasnya ke dalam protokol jaringan lain.

ALAT & BAHAN

· Alat yang digunakan : 1 unit PC/Laptop

· Bahan yang diperlukan : Software CISCO Packet Tracer

LANGKAH

KERJA

Nah

disinilah prakteknya,saya akan mencoba membuat segmentasi 5 VLAN :

1. VLAN 10 =

SISWA, terdiri dari 5 PC

2. VLAN 20 =

GURU, terdiri dari 5 PC

3. VLAN 30 =

TATA USAHA, terdiri dari 5 PC

4. VLAN 40 =

KANTIN, terdiri dari 4 PC

5. VLAN 50 =

SECURITY, terdiri dari 3 PC

·

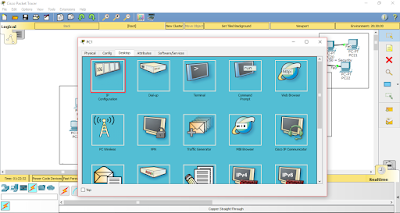

Pertama

kita siapkan dulu PC/Laptopnya yang sudah terinstal software Cisco Packet

Tracer

·

Jalankan

softwarenya

·

Sebelumnya

kita sudah pernah praktek konfigurasi switch tetapi kita menggunakan yang

switch-pt kali ini kita menggunakan switch yang 2960-24.Kenapa kita menggunakan

yang 2960 ? Karena switch itu memiliki 24 port yang bisa dihubungkan untuk

lebih dari 5 komputer.Dan memiliki 24 port fastethernet dan 2 port gigabit.

·

Lalu

masukan 1 pc ceritanya untuk mengkonfigurasi switch tersebut dan hubungkan ke

switch menggunakan kabel console yang bewarna biru.Dari komputer pilih port

yang RS 232 dan ke switch nya port console.

|

| 1.4 |

Dan

akan seperti di bawah

·

Setelah

itu masukan PC sebanyak 22 dan hubungkan ke switch menggunakan kabel UTP.Misal

PC 1 hubungkan ke switch port 0/1 dan seterusnya.Untuk kabel straight itu

posisi nya disebelah kabel console.

|

| 1.6 |

Hasil

Topologi nya seperti di atas kurang lebih

·

Setelah

itu konfigurasi ip pc 1-22,cara nya klik komputer pc 1 lalu pilih

desktop-ipconfiguration.

|

| 1.7 |

·

Kedua

setting ip nya menggunakan ip kelas c,yaitu 192.168. ; untuk jaringan yang saya

gunakan adalah no absen saya yaitu 26 dan angka terakhir dimulai dari

1.Misalnya PC 1 gunakan IP 192.168.26.1,lalu PC 2 gunakan IP 192.168.26.2 dan

seterusnya.Gunakan Jaringan yang sama dan gunakan angka terakhir sesuai no pc

agar tidak bingung.Jangan lupa gunakan subnetmasknya 255.255.255.0 sama hingga

PC ke 22

Itu

adalah tampilan ketika kalian meng-klik ipconfiguration pada desktop di pc.Lalu

isikan seusai instruksi di atas untuk jaringan terserah kalian.Tapi untuk angka

terakhir saya sarankan kali mengikuti no pc agar tidak bingung

·

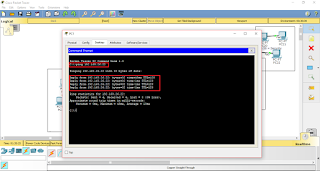

Ketiga

coba kalian lakukan test ping caranya klik salah satu pc lalu klik

desktop-command prompt lalu isikan perinta ping 192.168.26. ;.Contoh saya akan melakukan ping dari pc 1

ke pc 22 caranya,klik pc 1,lalu klik desktop-command prompt setelah itu masukan

perintah ping 192.168.26.22 itu untuk test ping ke pc 22.Lebih jelas nya lihat

di bawah.

Rupanya

hasil test ping saya berhasil,jika kalian mencoba dan hasil nya tidak reply

tetapi malah ada kata “Unreachble” atau “Request Time Out” berarti anda harus

mengecek konfigurasi IP anda. Fungsi

VLAN adalah mengsegmentasi LAN jadi, walaupun hanya dengan 1 switch tetapi, 1

switch itu bisa membuat beberapa LAN lagi sehingga mengurangi terjadinya

tabrakan IP dan juga mengurangi terjadinya bottleneck/ kemacetan arus data.

Fungsi dari VLAN juga adalah sebagai pengamanan privasi, misal VLAN 10 = SISWA

tidak akan bisa mengakses VLAN 50 = SECURITY, begitu pula sebaliknya. Lalu,

VLAN juga bisa menghemat biaya pembuatan jaringan, dimana harga switch yang

terbilang mahal. Sebenarnya didalam switch itu sudah terdapat VLAN tetapi hanya

ada 1 VLAN, anggaplah VLAN sebagai rumahnya sedangkan port fast ethernet

sebagai orangnya.

·

Cara

melihat VLAN yang terdapat pada switch adalah dengan mengklik switch lalu ke

CLI atau ke desktop-terminal dan ketikan “show vlan brief” pada mode

privileged,jika kalian masih tidak tahu cara masuk ke mode privileged coba

lihat lagi di postingan saya sebelumnya tentang bagaimana cara menyeting

password switch.

|

| 2.2 |

Kita lihat disana

terdapat VLAN 1 = default dan port Fa/ Fast Ethernet 0/1 – 0/24, kenapa tadi

saat test ping PC1 yang berada pada port Fa 0/1 dan PC22 yang berada pada port

Fa 0/22 bisa berhasil karena, port Fa 0/1 dan Fa 0/22 berada pada satu VLAN

yang sama atau rumah yang sama sehingga masih bisa saling berhubungan. Agar

didalam VLAN tersebut tidak terlalu banyak PC yang terhubung yang bisa

menyebabkan bottleneck/ kemacetan arus data. Saya akan membuat beberapa VLAN,

diantaranya adalah :

§ VLAN 10 = Siswa,terdiri dari 5 PC (PC 1 – PC 5)

§ VLAN 20 = Guru,terdiri dari 5 PC ( PC 6 – PC 10)

§ VLAN 30 = Tata usaha,terdiri dari 5 PC (PC 11 – PC

15)

§ VLAN 40 = Kantin,terdiri dari 4 PC (PC 16 – PC 20)

§ VLAN 50 = Security,terdiri dari 3 PC (PC 21 – PC 23)

· Caranya adalah sebagai berikut,di CLI atua

terminal masuk dulu ke mode Global Configuration yaitu dengan mengetik conf

t/config t/config terminal sama saja.Lalu ketikan vlan yang pertama yaitu VLAN

10 lalu enter,ketikan nama untuk VLAN tersebut saya memberi nama VLAN 10 dengan

nama Siswa lalu ketik exit lagi untuk keluar dari Global Configuration

Lakukan

cara itu ke seluruh vlan dari vlan 10 hingga vlan 50,setelah itu cek apakah

vlan berhasil diganti mengeceknya sama seperti yang tadi pada mode privileged

ketikan perintah show vlan brief.

Rupanya

Vlannya berhasil di buat,sekarang kita masukan port Fa-nya

·

Ketikan

perintah interface fastethernet 0/1 pada mode global configuration sesuai

dengan PC 1 masuk ke port yang mana cek lagi di cisco packet tracernya,lalu

jika sudah seperti itu rifqi/switch pada mode global configuration akan berubah

seperti “rifqi (config-if)#” lalu ketikan lagi perintaha switch port mode access

yang itu untuk mencoba mengakses port,selanjutnya ketikan lagi perintah switch

port access vlan 10,lalu exit.

Lalu

ketikan do show vlan brief,kenapa di tambah do? Agar perintah itu bisa di

gunakan pada mode global configuration,dan dapat kita lihat bahwa vlan 10 telah mendapatkan akses ke port 0/1,

|

| 2.6 |

Etss jangan senang dulu pada vlan 10 terdapat 5 pc yang berarti kita harus menghubungkan setiap pc ke salah satu port itu,misal pc 2 portnya 0//2 dan seterusnya.Jadi buat vlan 10 bisa mengakses port 0/1 hingga 0/5,carang seperti diatas dengan memasukan setiap port masing masing.

|

| 2.7 |

Nah

baru Vlan 10 sudah bisa mengakses port fastethernet 0/1 – 0/5.Itu baru VLan 10

saja masih ada VLAN 20 – 50 yang belum kita konfigurasi agar dapat bisa

mengakses port nya masing masing.

·

Selanjutnya

kita akan mencoba mengkonfigurasi VLan 20,caranya sama seperti diatas hanya ada

beberapa yang diganti seperti interface fastethernetnya dimulai dari 0/6 lalu

mode access vlan nya menjadi vlan 20.Saya akan langsung mengkonfigurasi nya

saja dari awal sampe akhir jadi yang saya tunjukan hanya hasilnya saja

Nah

dapat di lihat bahwa vlan 20 atau vlan guru sudah saya konfigurasi switchport

nya agat bisa mengakses dari 0/6 – 0/10

·

Selanjutnya

kita akan mengkonfigurasi vlan 30 atau vlan tata usaha caranya seperti dia atas

hanya interface fastethernet nya saja diganti mulai dari 0/11 – 0/15 dan

mengganti switchport vlan access dari 20 menjadi 30.Saya hanya akan langsung

menampilkan jadinya saja.

|

| 2.9 |

Telah

kalian lihat diatas,vlan 30 atau tata usah telah saya konfigurasi

·

Selanjutnya

kita akan mengkonfigurasi vlan 40 atau kantin,cara nya sama seperti diatas hanya ada beberapa yang diubah seperti diatas.Telah saya katakan tadi bahwa saya

hanya akan menunjukan jadinya saja jika kalian masih bingung dengan bagaimana

mengkonfigurasi nya coba scroll lagi ke atas kemudian perhatikan langkah-langkah

yang saya lakukan untuk menkonfigurasi yang pertama vlan 10 atau siswa.

|

| 3.1 |

·

Selanjutnya

dan yang terkahir kita akan mengkonfigurasi vlan 50 yaitu security,langsung

saja.

Setelah

kita selesai membuat vlan kita akan mencoba test ping dari vlan 10 ke vlan

lainnya ( jangan ke sesama vlan dulu )

·

Caranya

buka salah satu pc dari vlan 10,misal saya buka pc 1 lalu arah kan ke command

prompt (klik pcnya-dekstop-command prompt) jika masih bingung dimana command

prompt scroll lagi ke atas.Lalu pada command prompt ketikan pin 192.168.(sesuai

isian anda).(sesuai isian anda).Misal saya ping dari pc 1 ke pc 22,ping

192.168.26.22

Bisa

dilihat bahwa test ping gagal mengapa? Karena fungsi dari segmentasi lan itu

untuk membatasi adanya tabrakan,meskipun hanya satu switch dapat membuat

beberapa lan lagi dengan cara yang diatas.Jika RTO jangan heran justru harus

merasa senang karena konfigurasi yang kita lakukan berhasil jika tidak coba cek

lagi konfigurasinya.Setelah mencoba test ping berbeda VLAN,sekarang coba test ping

sesama VLAN jika “Reply” berarti kalian berhasil jika “Request Time Out”

berarti kalian gagal.

Sekian

dari postingan saya kali ini mohon maaf bila banyak kekurangan dan kesalahan

Referesni

http://m-ramdhan9f.blogspot.co.id

0 komentar :

Posting Komentar